【云 · 分享】AWS零信任架构,实践安全策略概念

2021-02-01 原创文章一直以来,AWS云计算平台都是以领先的云服务技术和理念,为用户提供整套基础设施、云解决方案能力著称,同时还兼顾云服务技术的合规安全。

在2020年度re:Invent大会;

AWS Identity and Data Protection sessions环节中,Quint Van Deman介绍了AWS零信任架构,那这一架构如何实践零信任安全策略呢?

今天Agilewing将与各位读者一起分享和探讨,关于AWS零信任架构在AWS中国区域(region)如何实践零信任安全策略。

#AWS零信任架构#

零信任概念模型和机制

零信任是一个概念模型和一组相关的机制,着重于围绕数字资产提供安全控制,而这些数字资产并不完全或根本上不依赖于传统的网络控制或网络边界。

零信任中的“零”从根本上是指,减少(甚至不信任)历史上由参与者在传统网络中的位置创建的信任,无论我们将参与者视为个人还是软件组件。

在零信任的世界中,以网络为中心的信任模型被其他技术(我们通常可以将其描述为以身份为中心的控件)增强或替代,以提供与以前相同或更好的安全机制。

#AWS零信任架构#

零信任理念的7个原则

零信任理念原则组成:

- 所有数据源和计算服务都被视为资源。

- 无论网络位置如何,所有通信必须是安全的。

- 对企业资源的访问授权是基于每个连接的。

- 对资源的访问由动态策略(包括客户端身份、应用和被请求资产等的可观测状态)决定,并可能包括其他行为属性。

- 企业确保其掌握和关联的所有设备都处于尽可能的最安全状态,并监控设备资产以确保它们保持在尽可能的最安全状态。

- 在访问被允许之前,所有资源访问的身份验证和授权是动态的和严格强制实施的。

- 企业收集尽可能多关于网络基础设施当前状态的信息,并用于改善其安全态势。

#AWS零信任架构#

零信任架构的两个考量维度

零信任一般可以分为“网络维度、身份维度管理”两个维度来考量。

1. 网络维度,在网络维度我们需要管理网络点到点之间的可到达性

通过把网络通信的各项要素进行逐一控制并进行排列组合,可以得到应对不同场景的安全策略。如下图所示:

AWS中国区通过在VPC中提供网关、路由表、NACL、安全组实现了网络IP之间、端口之间的网络4层访问管理控制。

进一步,AWS还提供了Endpoint服务。通过Endpoint服务,子网内在的资源访问处于AWS公网的服务时无须跨越互联网网关。

2. 身份维度管理,需要实现授权的对象仅能访问被访问对象,并对访问的行为作审查记录。

AWS中国区提供的IAM服务能够安全地控制用户对AWS服务和资源的访问。

IAM不仅提供了人机对话的身份校验机制,还提供了服务之间身份校验机制,即角色(Role)。

通过使用IAM Role,可以实现服务到服务之间的无缝访问衔接,并自动轮换密钥(实现方式如下图所示)。

AWS的CloudTrail提供了行为审计日志的功能,对AWS账号中的行为进行不可篡改的日志记录。

结合其他AWS服务,比如CloudWatch、Lambda,对日志监控中发现的非法行为作出自动化处理,如发出安全警告、自动修复安全隐患、对安全时间作出统计报表等。

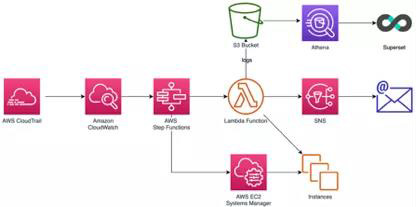

一个典型的综合利用这些安全相关服务的应用架构如下图所示。

在这个场景中,首先CloudTrail服务将日志推送到CloudWatch,然后CloudWatch 触发Step Functions,并根据事情的类型执行不同的Lambda函数,执行如修改EC2的操作,修改WAF规则的操作等。

同时,Lambda函数将可疑行为和执行的结果日志发送是S3 存储桶,再通过Athena服务和自建的Superset进行数据的呈现和分析;

同一Lambda函数通过SNS服务发送电子邮件通知。

结语:

通过上面一些AWS零信任架构场景展示,Agilewing希望我们亲爱的读者们可以从中了解AWS零信任架构的一些概念,并通过自己的动手实践,把AWS零信任架构运用到AWS云安全服务中来,实现高级别的安全策略。

AWS云作为公有云技术的领导者,针对日新月异的合规要求和安全需求,不断提供新的相关服务和解决方案。

感兴趣的读者可以在AWS的文档共享区中找到更多的技术博客文章(https://aws.amazon.com/cn/blogs/security)。

查考文献

[1] Zero Trust architectures: An AWS perspective.

https://aws.amazon.com/cn/blogs/security/zero-trust-architectures-an-aws-perspective/

- Zero Trust Architecture.

https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-207.pdf

- Gain Visibility into the Execution of Your AWS Lambda functions with AWS CloudTrail.

https://aws.amazon.com/cn/blogs/mt/gain-visibility-into-the-execution-of-your-aws-lambda-functions-with-aws-cloudtrail/

- How to Audit Cross-Account Roles Using AWS CloudTrail and Amazon CloudWatch Events.

https://aws.amazon.com/cn/blogs/security/how-to-audit-cross-account-roles-using-aws-cloudtrail-and-amazon-cloudwatch-events/