利用甲骨文云OCI上的Cisco ASAv部署可扩展的远程访问VPN架构

2024-03-07

原创文章

虚拟防火墙无缝扩展Cisco领先的本地安全至云端,非常适合远程工作者和多租户环境。Cisco ASAv为Oracle云基础设施(OCI)提供可扩展的VPN解决方案,具有多种功能选项,如远程访问、站点到站点、无客户端等。

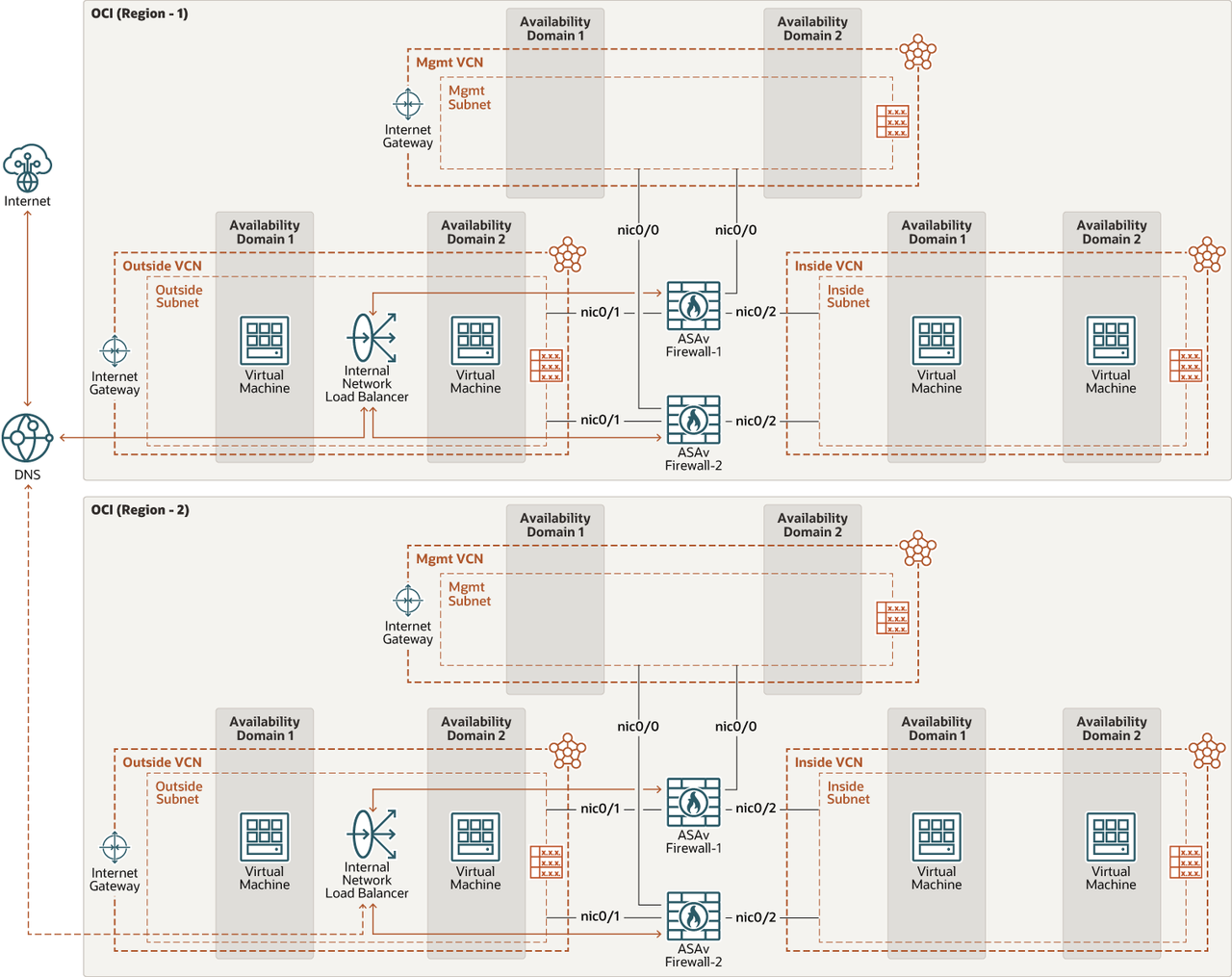

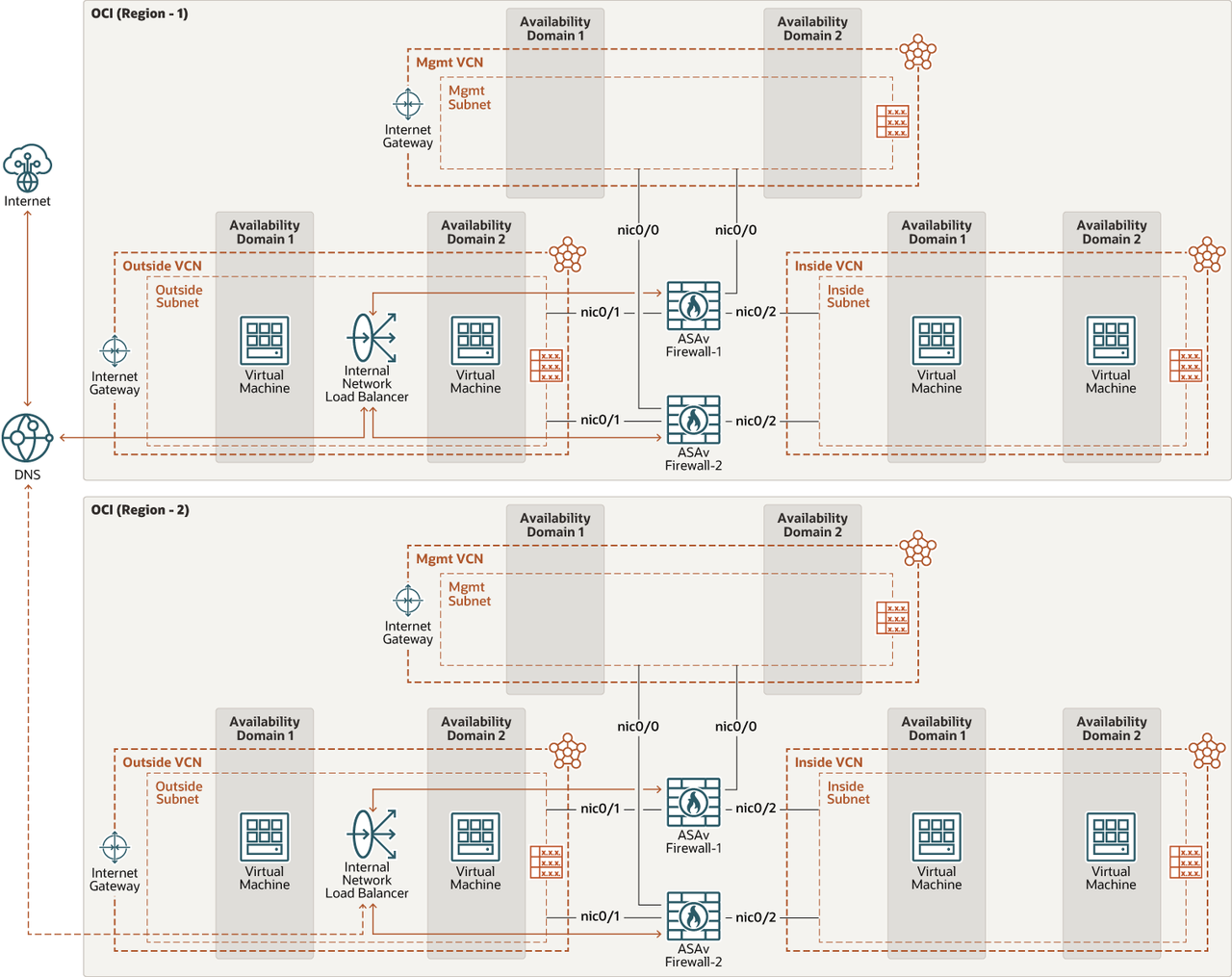

架构

此参考架构展示了组织如何部署可扩展的远程访问VPN架构,以便使用Cisco ASA虚拟防火墙和灵活的网络负载均衡器访问Oracle应用程序,如Oracle E-Business Suite和PeopleSoft,或在OCI中部署的应用程序。

为了访问这些应用程序,Cisco建议使用枢纽和辐射拓扑分割网络,其中流量通过一个中转枢纽(外部/内部VCN)路由,并连接到多个不同的网络(辐射)。确保您在灵活的网络负载均衡器之间部署了多个ASA虚拟防火墙。所有辐射之间的流量都通过外部/内部VCN中的Cisco ASA虚拟防火墙路由。

将应用程序的每个层部署在自己的虚拟云网络(VCN)中,它作为辐射。枢纽VCN/管理VCN包含两个位于网络负载均衡器后面的Cisco ASAv防火墙。

内部VCN通过LPGs/DRG连接到辐射VCN。所有辐射流量使用路由表规则通过LPGs/DRG路由到内部VCN,确保流量返回到VPN终端用户。

您可以使用ASDM或CLI管理和监控ASAv。还有其他管理选项可用,如Cisco Defense Orchestrator(CDO)。以下图表展示了这个参考架构。

思科ASA虚拟防火墙

- 思科自适应安全虚拟设备(ASAv)将完整的防火墙功能带到虚拟化环境中,用以保护数据中心流量和多租户环境,始终保护公共和私有云。

区域

- Oracle Cloud Infrastructure区域是一个地理定位区域,包含一个或多个数据中心,称为可用性域。区域相互独立,彼此之间可能相隔很远(跨越国家甚至大洲)。

可用性域

- 可用性域是区域内独立的、独立的数据中心。每个可用性域中的物理资源与其他可用性域的资源隔离,提供故障容忍性。可用性域不共享基础设施,如电力或冷却,或内部可用性域网络。因此,一个可用性域的故障不太可能影响该区域中的其他可用性域。

故障域

- 故障域是可用性域内的硬件和基础设施分组。每个可用性域有三个故障域,具有独立的电力和硬件。当您在多个故障域中分布资源时,您的应用程序可以容忍物理服务器故障、系统维护和故障域内的电力故障。

虚拟云网络(VCN)和子网

- VCN是您在OCI区域内设置的可自定义、软件定义的网络。像传统数据中心网络一样,VCN让您完全控制您的网络环境。VCN可以有多个不重叠的CIDR块,您可以在创建VCN后更改它们。您可以将VCN分割成子网,这些子网可以特定于一个区域或一个可用性域。每个子网由不与VCN中其他子网重叠的连续地址范围组成。您可以在创建后更改子网的大小。子网可以是公共的或私有的。

管理VCN

- 管理VCN是一个集中的网络,部署了思科ASA虚拟防火墙。它为所有辐射VCN/Inside VCN、OCI服务、公共端点和客户端以及本地数据中心网络提供安全连接。

外部VCN

- 外部VCN包含一个公共子网,用于托管灵活的网络负载均衡器,最终用户用它作为VPN终端连接。每个思科ASA虚拟防火墙也在这个VCN的子网中有一个接口。

内部VCN

- 内部VCN包含一个私有子网,以确保最终用户可以连接到在此VCN内运行的应用程序或通过此VCN路由到辐射VCN。每个思科ASA虚拟防火墙也在这个VCN的子网中有一个接口。

辐射Spoke VCNs

- 应用/数据库层辐射VCN包含一个私有子网,用于托管Oracle数据库/应用程序。

灵活的网络负载均衡器

- OCI灵活的网络负载均衡器提供从一个入口点到您的虚拟云网络中多个后端服务器的自动化流量分发。它在连接级别操作,并根据第3层/第4层(IP协议)数据将传入的客户端连接负载均衡到健康的后端服务器。

安全列表

- 对于每个子网,您可以创建安全规则,指定必须允许进出子网的流量的来源、目的地和类型。

路由表

- 虚拟路由表包含将流量从子网路由到VCN外部目的地的规则,通常是通过网关。在管理VCN中,您有以下路由表:管理路由表附加到管理子网,该子网有一个连接到互联网网关的默认路由。在外部VCN中,您有以下路由表:外部路由表附加到外部子网或默认VCN,用于将流量从外部VCN路由到互联网或本地目标。在内部VCN中,您有以下路由表:与防火墙关联的每个VPN池CIDR通过此路由表到达内部接口

注意:您也可以将管理/内部/外部子网作为单个VCN的一部分进行部署,并相应地路由流量。

互联网网关

- 互联网网关允许VCN中的公共子网与公共互联网之间的流量。

NAT网关

- NAT网关使VCN中的私有资源能够访问互联网上的主机,而无需将这些资源暴露给传入的互联网连接。

动态路由网关(DRG)

- DRG是一个虚拟路由器,为VCN和区域外网络之间的私有网络流量提供路径,例如另一个OCI区域的VCN、本地网络或另一个云提供商的网络。

服务网关

- 服务网关提供从VCN到其他服务(如OCI对象存储)的访问。从VCN到Oracle服务的流量通过Oracle网络织物传输,不经过互联网。

虚拟网络接口卡(VNIC)

- OCI数据中心中的服务拥有物理网络接口卡(NIC)。VM实例使用与物理NIC关联的虚拟NIC(VNIC)进行通信。每个实例都有一个在启动时自动创建并附加的主VNIC,在实例的整个生命周期中都可用。DHCP仅提供给主VNIC。您可以在实例启动后添加次级VNIC。为每个接口设置静态IP。

私有IP

- 用于寻址实例的私有IPv4地址及相关信息。每个VNIC都有一个主要的私有IP,您可以添加和移除次级私有IP。实例上的主要私有IP地址在实例启动时附加,并且在实例的生命周期内不会更改。

公共IP

- 网络服务定义了由Oracle选择的、映射到私有IP的公共IPv4地址。 公共IP有以下类型:

- 临时:该地址是临时的,存在于实例的生命周期内。

- 预留:该地址超出了实例的生命周期。它可以解除分配并重新分配给另一个实例。

源和目的地检查

- 每个VNIC都会对其网络流量进行源和目的地检查。禁用此标志使思科ASA虚拟防火墙能够处理非针对防火墙的网络流量。

计算形状

- 计算实例的形状指定分配给实例的CPU数量和内存量。计算形状还决定了计算实例的VNIC数量和最大带宽。

建议

使用以下建议作为使用思科ASA虚拟防火墙灵活部署远程访问VPN架构的起点。您的需求可能与此处描述的架构不同。

VCN

- 创建VCN时,根据您计划附加到VCN子网中的资源数量确定所需的CIDR块数量和每个块的大小。使用标准私有IP地址空间内的CIDR块。

- 选择不与任何其他网络重叠的CIDR块(在OCI、您的本地数据中心或您打算建立私有连接的其他云提供商)。

- 创建VCN后,您可以更改、添加和移除其CIDR块。

- 设计子网时,考虑您的流量流向和安全要求。将特定层或角色内的所有资源附加到同一子网,这可以作为安全边界。

- 使用区域子网。

思科ASA虚拟防火墙

- 本架构有独立的防火墙实例;在防火墙故障的情况下,最终用户需要重新认证。

- 尽可能在不同的故障域部署,至少或在不同的可用性域中部署。

思科ASA虚拟防火墙管理

- 如果您在Oracle Cloud Infrastructure中创建部署,请为管理创建专用子网。

- 使用安全列表或NSGs限制对443和22端口的入站访问,这些访问源自互联网,用于管理安全策略以及查看日志和事件。

考虑因素

在使用思科ASA虚拟防火墙部署远程访问VPN架构以访问OCI上的Oracle E-Business Suite或PeopleSoft工作负载时,请考虑以下因素:

性能

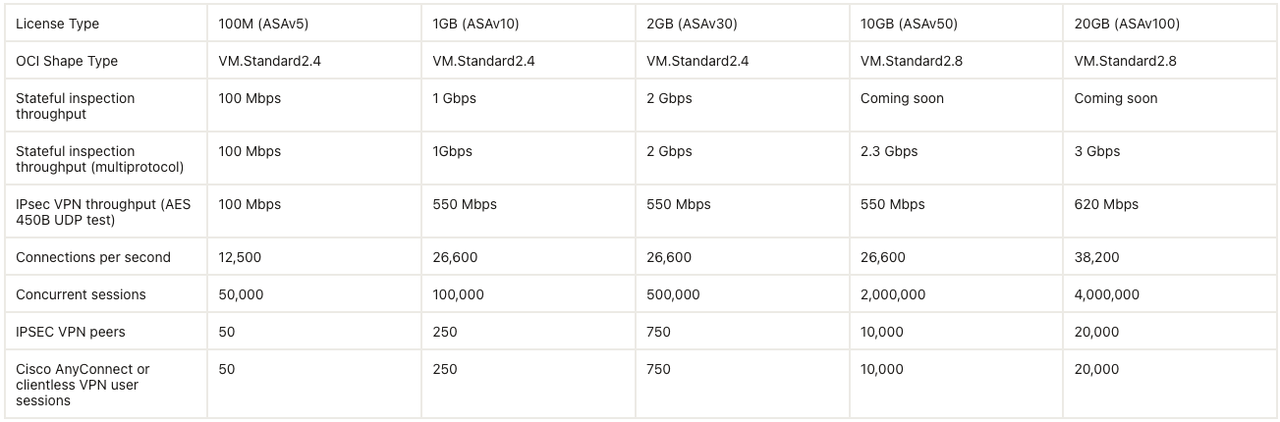

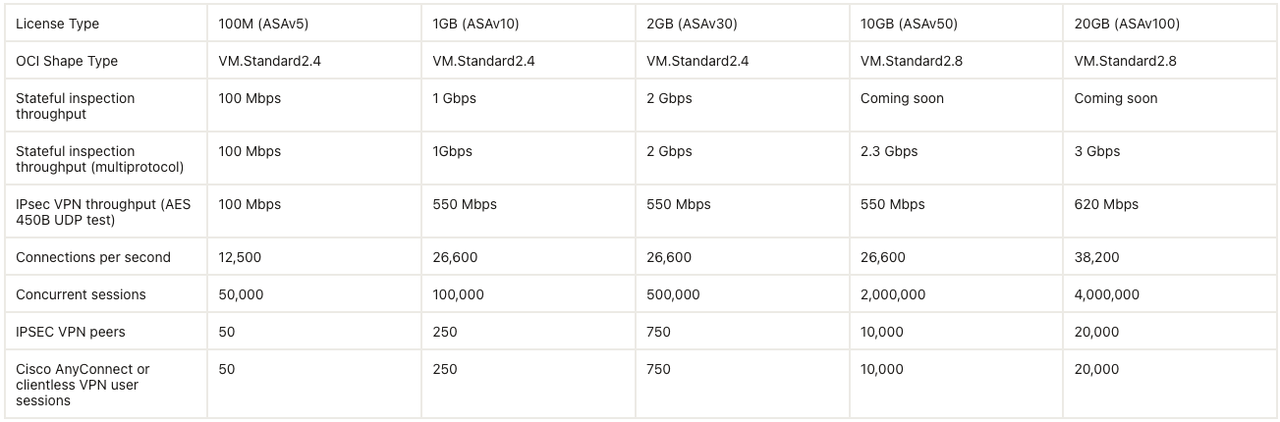

- 选择合适的实例大小至关重要,它由计算形状决定,并决定最大可用吞吐量、CPU、RAM和接口数量。

- 组织需要了解哪些类型的流量穿越环境,确定适当的风险级别,并根据需要应用适当的安全控制。启用不同组合的安全控制会影响性能。

- 考虑为FastConnect或VPN服务添加专用接口。

- 考虑使用大型计算形状以获取更高的吞吐量和更多网络接口。

- 进行性能测试,以验证设计能否承受所需的性能和吞吐量。

- 使用这些指标作为指导:

- 适用于9.16及更高版本的OCI性能规格。

安全性

- 在OCI中部署思科ASA虚拟防火墙允许全面的防火墙服务来保护数据中心流量和远程工作人员。

可用性

- 为获得最大冗余,将您的架构部署到不同的地理区域。

- 配置与相关组织网络的站点到站点VPN,以实现与本地网络的冗余连接。

成本

- 思科ASA虚拟防火墙提供带自带许可证(BYOL)的选项。

- 有关如何管理许可证的更多信息,请参见Cisco Adaptive Security Virtual Appliance (ASAv) 数据表和ASAv的Smart Licensing,参考下面的“探索更多”主题。

部署

要在Oracle Cloud Infrastructure上使用思科ASA虚拟防火墙部署远程访问VPN架构,请执行以下步骤:

Oracle建议从Oracle Cloud Marketplace部署架构。

- 使用Oracle Cloud Marketplace中的堆栈进行部署:使用Oracle Cloud Marketplace中的堆栈进行部署:按照架构图所示设置所需的网络基础设施。参见此示例:设置枢纽和辐射网络拓扑。在您的环境中部署应用程序(Oracle E-Business Suite或PeopleSoft或预期应用程序)。Oracle Cloud Marketplace有多个不同配置和许可要求的列表。例如,以下列表提供自带许可证(BYOL)。对于您选择的每个列表,点击“获取应用”并按照屏幕上的提示操作:Cisco ASA虚拟防火墙Cisco市场列表

- 使用GitHub中的Terraform代码进行部署:访问GitHub。克隆或下载仓库到您的本地计算机。遵循README文档中的指南。

开启您的Oracle云之旅:Agilewing - 您的智能云服务伙伴

作为Oracle的高级合作伙伴,Agilewing正重新定义企业体验Oracle云服务的方式。借助于其简化的开户流程和一流的技术支持,Agilewing将复杂的开户和操作流程转化为一种轻松、直观的体验。通过我们的一站式服务,您可以迅速开启并享受Oracle云的全方位服务,从而无缝融入云端世界。

Agilewing的AgileCDN服务,结合了OCI的云基础服务,提供了一流的全球内容加速解决方案。超过2800个全球POP节点和7000个直连点的强大网络,确保了无论您的业务扩展到全球哪个角落,都能保持高效稳定的运行。

利用Oracle云的先进技术,Agilewing致力于简化云服务搭建、云迁移和业务出海的过程。我们的合作模式为客户带来经济高效的解决方案,使他们能够更加专注于核心业务,同时享受Oracle云的高性能和安全保障。

Oracle云服务,作为一个充满潜力的领域,以其高性能、安全性和全球统一的服务标准,为各类企业开启了新的机遇之门。通过Agilewing的专业服务,无论是个人用户还是企业,都能轻松步入这个充满技术革新和高效能的新时代。现在,就让Agilewing引领您开始探索Oracle云服务,打开一个全新的世界大门。